Cloudflare helpt kwetsbaarheid te ontdekken die leidde tot grootste DDoS-aanval

Cloudflare heeft bekendgemaakt dat het heeft meegeholpen bij de onthulling van een nieuwe zero-day kwetsbaarheid, genaamd 'HTTP/2 Rapid Reset'. Deze wereldwijde kwetsbaarheid geeft kwaadwillenden de mogelijkheid om aanvallen te genereren die groter zijn dan alles wat er in het verleden op het internet is gebeurd. Om de impact van deze nieuwe bedreiging voor het hele internetecosysteem te helpen beperken, heeft Cloudflare voor haar klanten technologie ontwikkeld die speciaal gebouwd is om automatisch elke aanval te blokkeren die gebruik maakt van Rapid Reset.

Cloudflare heeft deze problemen succesvol verholpen en potentieel misbruik voor alle klanten een halt toegeroepen. Tegelijkertijd is Cloudflare een proces voor openbaarmaking gestart met twee andere grote infrastructuuraanbieders, om deze kwetsbaarheid voor een groot percentage van het internet te verhelpen alvorens het bestaan ervan bekend te maken aan het grote publiek.

“Het succesvol beperken van deze bedreiging voor elke organisatie, klant en het internet in het algemeen is het hart van wat Cloudflare doet. Wij zijn een van de enige bedrijven die in staat zijn bedreigingen van deze omvang te identificeren en aan te pakken, met de snelheid die nodig is om de integriteit van het internet te behouden”, zegt Matthew Prince, CEO van Cloudflare. “Hoewel deze DDoS-aanval en kwetsbaarheid een klasse apart zijn, zullen er altijd andere zero-day’s, evoluerende tactieken van kwaadwillenden en nieuwe aanvallen en technieken zijn. Daarom is voortdurende voorbereiding en reactie hierop essentieel voor onze missie om een beter internet te helpen bouwen.”

HTTP/2 snelle reset deconstrueren

Eind augustus 2023 ontdekte Cloudflare een zero-day kwetsbaarheid, ontwikkeld door een onbekende kwaadwillende. Deze kwetsbaarheid maakt misbruik van het standaard HTTP/2-protocol, een fundamenteel onderdeel van hoe het internet en de meeste websites werken. HTTP/2 is verantwoordelijk voor de manier waarop browsers communiceren met een website, waardoor ze ‘aanvragen’ om dingen zoals afbeeldingen en tekst snel en in één keer te bekijken, ongeacht hoe complex de website is. Deze nieuwe aanval werkt door honderdduizenden ‘verzoeken’ te doen en deze onmiddellijk te annuleren. Door dit patroon van 'verzoek, annulering, verzoek, annulering´ op grote schaal te automatiseren, overweldigen cyberaanvallers websites en zijn ze in staat om alles dat HTTP/2 gebruikt offline te halen.

“Rapid Reset” biedt kwaadwillenden een krachtige nieuwe manier om slachtoffers via het internet aan te vallen op een schaal die groter is dan alles waar het internet ooit mee te maken heeft gehad. HTTP/2 is de basis voor ongeveer 60% van alle webapplicaties en bepaalt de snelheid en kwaliteit van de manier waarop gebruikers websites zien en ermee interageren.

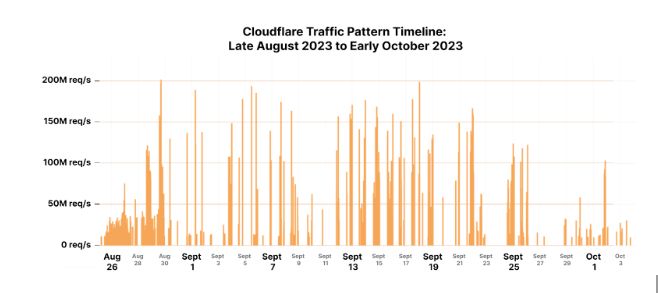

Volgens de gegevens van Cloudflare waren verschillende aanvallen waarbij gebruik werd gemaakt van Rapid Reset bijna drie keer zo groot als de grootste DDoS-aanval in de internetgeschiedenis. Op het hoogtepunt van deze DDoS-campagne registreerde en verwerkte Cloudflare meer dan 201 miljoen verzoeken per seconde (Mrps), evenals de beperking van duizenden extra aanvallen die volgden.

Hoe Cloudflare de aanval samen met branchegenoten verijdelde

Kwaadwillenden die beschikken over aanvalsmethoden die records verbrijzelen, hebben het extreem moeilijk om hun effectiviteit te testen en te begrijpen, vanwege het gebrek aan infrastructuur om de aanvallen op te vangen. Daarom testen ze vaak tegen providers zoals Cloudflare om beter te begrijpen hoe hun aanvallen zullen presteren.

“Hoewel grootschalige aanvallen zoals die waarbij gebruik wordt gemaakt van kwetsbaarheden zoals Rapid Reset complex en moeilijk te bestrijden kunnen zijn, bieden ze ons een ongekend inzicht in nieuwe technieken van cyberaanvallers in een vroeg stadium van ontwikkeling”, zegt Grant Bourzikas, CSO van Cloudflare. “Hoewel er niet zoiets bestaat als ‘perfecte openbaarmaking’, met downtime en hobbels onderweg, vereist het verijdelen van aanvallen en het reageren op incidenten dat organisaties en securityteams leven volgens de ‘veronderstel inbreuk’-mentaliteit die het Cloudflare-team koestert. Uiteindelijk stelt dit ons in staat een trotse partner te zijn die helpt het internet veilig te maken.”

Voor meer informatie over HTTP/2 Rapid Reset en wat Cloudflare heeft gezien:

- Registreer je voor onze aankomende webinar: 123HTTP/2 Snelle DDoS-aanvalcampagne

- Bezoek onze HTTP/2 Rapid Reset resources-pagina

- Overzicht Blog: Exploit van Zero-Day HTTP 2.0 kwetsbaarheid resulteert in recordbrekende DDoS-aanval

Lees ook

DDoS-clearinghouse aangemerkt als ‘high potential’ innovatie door Europese Commissie

Het DDoS-clearinghouse is door de Europese Commissie geselecteerd voor hun Innovation Radar als een belangrijke innovatie in de categorie 'secure networks and computing’. Het DDoS-clearinghouse is een systeem waarmee organisaties de kenmerken van DDoS-aanvallen waarmee zij geconfronteerd worden, kunnen meten en delen met andere aangesloten organis1

Stichting NBIP: 'DDoS-aanvallen worden niet groter, maar slimmer'

Als het over DDoS-aanvallen gaat, wordt er veel gesproken over grote en complexe aanvallen. Maar in 2017 zijn DDoS-aanvallen juist minder groot geworden. Dat constateert de Stichting Nederlandse Beheersorganisatie Internet Providers in het DDoS data rapport 2017. Dit rapport laat niet alleen zien dat deze aanvallen juist minder groot worden, maar ook veel doelmatiger en slimmer worden uitgevoerd. DDoS-aanvallen zijn relatief makkelijk uit te voeren en te kopen en de methoden om een aanval uit te voeren zijn in 2017 vernuftiger geworden. “De uitvoerder van een DDoS-aanval gaat niet langer uit1

Slachtoffers van DDoS aanvallen met memcached servers afgeperst

Cybercriminelen zetten Distributed Denial of Service (DDoS) aanvallen met memcached servers in om slachtoffers af te persen. Memcached servers zijn servers bedoeld om data te cachen om laadtijden te verkorten. Doordat de servers geen authentificatie vereisen kunnen aanvallers echter het IP-adres van slachtoffers spoofen, waardoor zij de servers ku1