Kaspersky Lab onthult kwetsbaarheid in Microsoft Windows software

Kaspersky Lab heeft voor de vierde maal een beveiligingslek in Microsoft Windows ontdekt. Het beveiligingslek is vermoedelijk gebruikt door ten minste twee bedreigingsactoren, waaronder de onlangs ontdekte SandCat. Kaspersky Lab heeft het lek, genaamd CVE-2019-0797, bij Microsoft gemeld. Microsoft heeft inmiddels een patch vrijgegeven.

De nieuwe exploit maakt gebruik van een lek in het grafische subsysteem van Microsoft Windows om controle te verkrijgen over lokale privileges, en daarmee de hele computer. Onderzoek van Kaspersky Lab wijst uit dat de exploit zich richt op de besturingssystemen Windows 8 en 10.

De nieuwe exploit maakt gebruik van een lek in het grafische subsysteem van Microsoft Windows om controle te verkrijgen over lokale privileges, en daarmee de hele computer. Onderzoek van Kaspersky Lab wijst uit dat de exploit zich richt op de besturingssystemen Windows 8 en 10.

De onderzoekers denken dat de gedetecteerde exploit door dreigingsactoren FruityArmor en SandCat is gebruikt, maar wellicht ook door anderen. Van FruityArmor is bekend dat het in het verleden zero-days heeft gebruikt. SandCat is onlangs ontdekt.

"De ontdekking van een nieuwe, actieve Windows zero-day bewijst dat dure en zeldzame tools nog altijd van groot belang zijn voor dreigingsactoren”, zegt Jornt van der Wiel, security expert bij Kaspersky Lab. “Organisaties hebben beveiligingsoplossingen nodig die hen tegen zulke onbekende dreigingen beschermen. Dit bevestigt het belang van samenwerking tussen de beveiligingsindustrie en softwareontwikkelaars. De beste manieren om gebruikers tegen nieuwe en opkomende dreigingen te beschermen zijn: het detecteren van bugs, deze op een verantwoordelijke manier openbaar maken en snel patchen."

Het lek is ontdekt door de Automatic Exploit Prevention-technologie van Kaspersky Lab, die in de meeste producten van het bedrijf is ingebouwd.

De exploit wordt door producten van Kaspersky Lab onder de volgende namen gedetecteerd:

- HEUR: Exploit.Win32.Generic

- HEUR: Trojan.Win32.Generic

- PDM: Exploit.Win32.Generic

Meer over

Lees ook

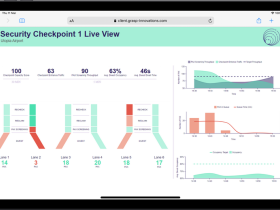

Security startup GRASP Innovations ontvangt 0.5M van Mainport Innovation Fonds

De Nederlandse startup GRASP Innovations heeft 550.000 euro opgehaald bij Mainport Innovation Fund II voor verdere productontwikkeling en internationale uitrol. GRASP, opgericht in 2019, focust zich op de mogelijkheden van radartechnologie in beveiligingsprocessen. Ze bieden een geavanceerd radarsysteem in combinatie met door GRASP ontwikkelde sof1

11 procent van Nederlandse pc-gebruikers draait oud Windows besturingssysteem

Kaspersky heeft een onderzoek uitgevoerd op basis van geanonimiseerde OS-metagegevens van instemmende gebruikers van het Kaspersky Security Network. Uit dit onderzoek blijkt dat in Nederland 11% van de pc-gebruikers nog steeds end-of-life OS Windows 7 of ouder gebruikt.

Veracode publiceert State of Software Security deel 11

Veracode, de grootste internationale leverancier van oplossingen voor application security testing (AST), presenteert vandaag zijn State of Software Security (SOSS) rapport deel 11. Het rapport toont onder meer aan dat de meeste applicaties minimaal één beveiligingslek bevatten en dat het verhelpen van dergelijke kwetsbaarheden gewoonlijk maanden1