Kaspersky ontdekt phishingtechnieken die tweefactorauthenticatie omzeilen

Kaspersky heeft een geavanceerde ontwikkeling van phishingtechnieken ontdekt die cybercriminelen gebruiken om twee-factor authenticatie (2FA) te omzeilen. Aanvallers hebben methoden ontwikkeld waarbij phishing wordt gecombineerd met geautomatiseerde OTP-bots om zo gebruikers te misleiden en ongeautoriseerde toegang tot hun accounts te krijgen.

Twee-factor authenticatie is een beveiligingsfunctie die ondertussen een standaardpraktijk is in online beveiliging. Het vereist dat gebruikers hun identiteit verifiëren met behulp van een tweede vorm van authenticatie, meestal een eenmalig wachtwoord (OTP) dat wordt verzonden via sms, e-mail of een authenticatie-app. Deze extra beveiligingslaag beschermt gebruikeraccounts zelfs als hun wachtwoorden gecompromitteerd zijn. Cybercriminelen ontwikkelden echter manieren waarbij gebruikers deze OTP’s bekend aan hen maken, waardoor ze de 2FA-bescherming omzeilen met een OTP-bot.

Een OTP-bot is een tool die cybercriminelen gebruiken om OTP's te onderscheppen via social engineering-technieken. Aanvallers proberen meestal de inloggegevens van het slachtoffer te verkrijgen via phishing of datalekken en loggen vervolgens in op het account van het slachtoffer. Hierdoor wordt er een OTP naar de telefoon van het slachtoffer gestuurd. Daarna belt de OTP-bot het slachtoffer, doet zich voor als een vertegenwoordiger van een vertrouwde organisatie en gebruikt een voorbereide dialoog om het slachtoffer te overhalen de OTP te delen. Uiteindelijk ontvangt de aanvaller de OTP via de bot en kan hij zo toegang krijgen tot het account van het slachtoffer.

Cybercriminelen doen dit via telefoontjes in plaats van berichten omdat telefoneren de kans vergroot dat het slachtoffer snel reageert. De bot kan de toon en urgentie van een legitiem gesprek nabootsen, waardoor het overtuigender klinkt.

Cybercriminelen beheren OTP-bots via speciale online panels of berichtenplatforms zoals Telegram. Deze bots hebben verschillende functies en abonnementen, en ze kunnen worden aangepast. Zo kan de bot verschillende organisaties imiteren, meerdere talen gebruiken en kan er zelfs gekozen worden tussen een mannen- of vrouwenstem. Geavanceerde opties zijn onder andere het spoofen van telefoonnummers, waardoor het lijkt alsof de beller-ID afkomstig is van een legitieme organisatie.

Voordat cybercriminelen een OTP-bot kunnen gebruiken, moeten ze de gegevens van het slachtoffer stelen. Vaak gebruiken ze phishing-websites die eruit zien als legitieme aanmeldingspagina's voor banken, e-maildiensten of andere online accounts. Wanneer het slachtoffer zijn gebruikersnaam en wachtwoord invoert, leggen de criminelen deze informatie in realtime vast.

Kaspersky's onderzoek toont de aanzienlijke impact aan van deze phishing- en OTP-botaanvallen. Van 1 maart tot 31 mei dit jaar hebben de producten van het bedrijf 653.088 pogingen voorkomen om sites te bezoeken die waren gegenereerd door phishingkits gericht op de banksector, waarvan de gegevens vaak worden gebruikt in aanvallen met OTP-bots. In dezelfde periode detecteerde de technologie van Kaspersky 4.721 phishingpagina's die werden gegenereerd door de kits die zijn gericht op het omzeilen van twee-factorauthenticatie in realtime.

"Social engineering kan ongelooflijk storend zijn, vooral door het gebruik van OTP-bots die echte oproepen van vertegenwoordigers van legitieme diensten kunnen nabootsen. Het is cruciaal waakzaam te blijven en de beste beveiligingspraktijken te volgen. Door voortdurend onderzoek en innovatie biedt Kaspersky geavanceerde security-oplossingen om het digitale leven te beschermen", zegt Olga Svistunova, security-expert bij Kaspersky.

Meer over

Lees ook

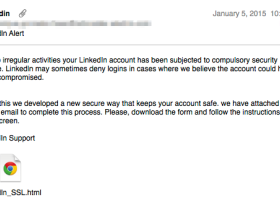

LinkedIn-gebruikers doelwit van phishingcampagne

Gebruikers van LinkedIn zijn afgelopen week doelwit geworden van een phishingaanval. Cybercriminelen proberen slachtoffers te overtuigen hun inloggegevens te overhandigen. De e-mail heeft als onderwerp ‘LinkedIn Alert’ en meldt dat er ongewone activiteiten zijn gedetecteerd op het account van de gebruiker. Een verplichte beveiligingsupdate zou daa1

‘Bedrijven ontdekken slechts een derde van de beveiligingsgaten zelf’

Bedrijven hebben veel moeite beveiligingsgaten zelf op te sporen. Het aantal lekken dat door bedrijven zelf is ontdekt blijkt zelfs te zijn gedaald. In de meeste gevallen worden organisaties dan ook door externe partijen gewezen op beveiligingslekken. Dit blijkt uit het vijfde jaarlijkse Mandiant M-Trends rapport. Het rapport – samengesteld door M1

Grootschalige spionagecampagne valt bedrijven aan

Cybercriminelen hebben een grootschalige spionagecampagne opgezet gericht op bedrijven. Operatie TooHash heeft als doel gevoelige bedrijfsinformatie te stelen. Met name bedrijven in Taiwan zijn op dit moment doelwit van de aanvallen. De spionagecampagne is ontdekt door G DATA SecurityLab. Het bedrijf waarschuwt van de gevolgen van uitgelekte bedri1