Nieuwe tool helpt activisten en journalisten spyware op te sporen

Sommige mensen lopen het risico door bijvoorbeeld inlichtingendiensten in de gaten te worden gehouden. Denk hierbij bijvoorbeeld aan activisten en journalisten. Een groep mensenrechtenorganisaties heeft een tool ontwikkeld waarmee deze doelgroep zijn apparaten kan scannen op bekende spionagesoftware.

Detekt is ontwikkeld door de Duitse beveiligingsonderzoeker Claudio Guarnieri in samenwerking met Amnesty International, Digitale Gesellschaft, Electronic Frontier Foundation en Privacy International. De tool is ontwikkeld naar aanleiding van onder andere de onthullingen van NSA-klokkenluider Edward Snowden over de geavanceerde FinFisher-spionagesoftware die door overheden wereldwijd wordt ingezet. Detekt helpt gebruikers dit soort software op te sporen.

Werking

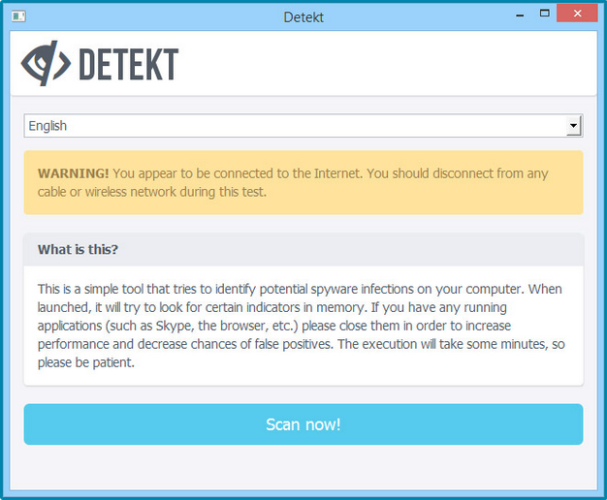

De software is op dit moment alleen geschikt voor Windows-machines. De software scant de volledige machine op de aanwezigheid van bekende spionagesoftware. De gebruiker wordt gevraagd alle applicaties af te sluiten en de verbinding met internet te verbreken. Vervolgens gaat de spyware aan het werk en analyseert alle software die op de machine aanwezig is. Indien spyware wordt aangetroffen wordt de gebruik geadviseerd de machine niet met internet te verbinden voor het probleem is opgelost.

Detekt detecteert het probleem, maar lost deze niet op. “Detekt verwijdert geen infecties of bestanden die verdacht worden gevonden. Zodra Detekt tekenen van een infectie aantreft zou je er vanuit moeten gaan dat de computer gecompromitteerd is en niet langer veilig is voor gebruik. De aanvaller heeft waarschijnlijk op afstand toegang tot je computer, waardoor zij niet alleen bestanden en e-mails kunnen inzien maar kunnen zien wat je op het toetsenbord typt. De aanvaller zou zelfs je webcam en microfoon op afstand kunnen inschakelen”, schrijven de mensenrechtenorganisaties op de website ResistSurveillance.org.

Meer over

Lees ook

Tweede Kamer uit zorgen over uitbesteden communicatiediensten aan buitenlandse partijen

De Tweede Kamer is bezorgd over het uitbesteden van cruciale communicatiediensten van de overheid aan buitenlandse providers. Kamerleden vrezen dat gevoelige overheidsdiensten hierdoor afgeluisterd kunnen worden door buitenlandse inlichtingendiensten. Meerdere Tweede Kamerleden uiten hun zorgen tegenover De Telegraaf. Het kabinet neemt nog dit ja1

NSA-medewerker officieel aangeklaagd voor datadiefstal bij NSA

Een voormalig medewerker van Booz Allen Hamilton is officieel aangeklaagd wegens datadiefstal. Bij de man werd eerder 50 terabyte aan geheime documenten die zouden zijn gestolen van de Amerikaanse inlichtingendienst NSA aangetroffen. Dit meldt CNN. De verdachte was net als klokkenluider Edward Snowden werkzaam voor consultancy firma Booz Allen Ha1

E-mailaccounts van ECB-directeur Draghi en Italiaanse premier Renzi gekraakt

Een Italiaanse broer en zus zijn gearresteerd op verdenking van het hacken van e-mailaccounts van duizenden personen. Het tweetal zou onder andere hebben ingebroken op e-mailaccounts van de directeur van de Europese Bank Mario Draghi en de voormalig Italiaanse premier Matteo Renzi. Dit meldt onder andere persbureau Reuters. Het tweetal zou met beh1