Spam, Botnets en een derde plaats voor Nederland

Uit de Q2 rapportage van Spamhaus blijkt dat een nieuw soort botnets stevig in opmars is en dat Nederland niet goed op de kaart staat. Omdat het nieuws type botnets makkelijk onder de radar blijft is het zaak voor IT beheerders goed op te letten.

Spamhaus is een non-profit organisatie die al jaren de verkeersstromen en trends van spam bijhoudt. Voor providers en netwerkbeheerders zijn de werkzaamheden van die organisatie zowel een vloek als een zegen. Als het eigen netwerk bij Spamhaus opvalt heeft dat consequenties. Data die Spamhaus vergaart is namelijk vaak in punt voor spamfiltering en blacklisting. Wie op een Spamhaus lijst staat met zijn IP adres of domeinnaam zal zeer waarschijnlijk minder mail kunnen versturen. De andere kant van het verhaal is dat die zelfde data er ook voor zorgt dat beheerders de instroom van spam kunnen voorkomen.

FastFlux

In de rapportage over Q2 (PDF) staat dat het FastFlux een groter probleem wordt. Achter die naam gaat een slimme, maar uiterst criminele, techniek schuil. Spammers en verspreiders van malware kunnen via FastFlux botnet capaciteit huren. De domeinnamen die ze daar aan koppelen wisselen vervolgens binnen enkele minuten van IP adres. Daarmee is het erg lastig effectief te filteren, omdat het om een grote reeks van IP adressen gaat. Omdat de aanvallen via FastFlux vanaf een besmet IP adres zo kort duren valt het de meeste gebruikers niet eens op dat hun internetverbinding wordt misbruikt. FastFlux bestaat echter niet alleen bij de gratie van gehackte routers, modems en computers van gebruikers thuis. Een deel van IP adressen die opvallen verwijzen naar zakelijk gebruik (dat zijn vaak andere IP reeksen dan de echte consumenten aansluitingen). Daarom is het voor IT beheerders zaak goed op te blijven letten. Een kortstondige piek in het verkeer kan hinten op een systeem in het netwerk dat deel uitmaakt van een botnet dat goed in staat is onder de radar te blijven. De schade die FastFlux aanricht is groot, ook daarom is het zaak alert te blijven.

Nederland in top 3

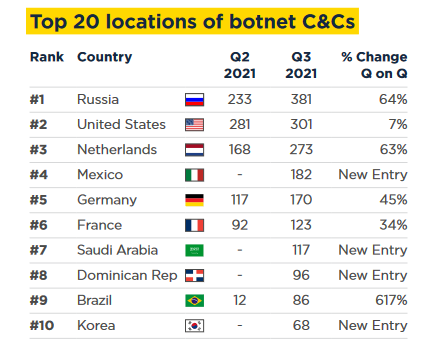

Botnets, in welke vorm dan ook, hebben aansturing nodig. Of dat een server met een vaste plek en IP adres is (weinig waarschijnlijk) of een systeem dat zich verschuilt achter FastFlux maakt voor het volgende punt weinig uit. Spamhaus heeft vastgesteld dat Nederland een onmisbare schakel is voor veel botnets. Het afgelopen kwartaal het derde land was met de meeste C&C (Control & Command) servers. Dat is geen score om trots op te zijn. Wel een score die een ander soort van IT beheerders moet aansporen beter op te letten.

(dit artikel verscheen eerder op ITchannelPRO)

Meer over

Lees ook

WatchGuard’s Internet Security Report Q4 2022: fikse stijging endpoint-ransomware

Versleutelde verbindingen zijn de voorkeursmethode geworden voor het afleveren van malware. Daarnaast blijft malware die verband houdt met phishingcampagnes een aanhoudende bedreiging vormen. Dat concludeert WatchGuard Technologies in zijn meest recente Internet Security Report. Hoewel het onderzoek over het vierde kwartaal van 2022 een afname in1

Proofpoint: Noord-Koreaanse hackers stelen miljarden aan cryptocurrency

TA444, een staatsgesponsorde hackersgroep uit Noord-Korea is waarschijnlijk belast met het genereren van inkomsten voor het Noord-Koreaanse regime. Deze aanvallen overlappen met APT38, Bluenoroff, BlackAlicanto, Stardust Chollima en COPERNICIUM. In het verleden waren de pijlen gericht op banken om uiteindelijk geld door te sluizen naar andere dele1

Onderzoek Venafi onthult bloeiende ransomware-marktplaats op het dark web

Venafi maakt de resultaten bekend van een dark web-onderzoek naar ransomware die via kwaadaardige macro's wordt verspreid. Venafi en Forensic Pathways, een specialist in criminele inlichtingen, hebben tussen november 2021 en maart 2022 35 miljoen dark web-URL's geanalyseerd van marktplaatsen en forums, met behulp van de Forensic Pathways Dark Sear1