Aantal DDoS-aanvallen is in jaar tijd bijna verdubbeld

De hoeveelheid Distributed Denial of Service (DDoS) aanvallen op zowel de netwerk- als applicatielaag is in de periode 1 april 2015 tot en met 31 maart 2016 nagenoeg verdubbeld. In 60% van de gevallen ging het om een aanval op de applicatielaag.

Dit blijkt uit cijfers van het beveiligingsbedrijf Imperva Incapsula. Het bedrijf meldt tussen 1 april 2015 en 31 maart 2016 per week gemiddeld 445 aanvallen te mitigeren voor klanten. Waar in Q2 2015 per week gemiddeld nog 317 DDoS-aanvallen werden afgeslagen door Imperva is dit aantal in Q1 2016 gestegen tot 615 per week.

Imperva heeft tussen 1 april 2015 en 31 maart 2016 per week gemiddeld 445 aanvallen gemitigeerd voor klanten (bron: Imperva)

Kant-en-klare DDoS tools

De toename van het aantal DDoS-aanvallen wordt door het beveiligingsbedrijf deels geweten aan het toenemende gebruik van kant-en-klare DDoS tools, waarmee eenvoudig DDoS-aanvallen kunnen worden opgezet. Deze tools worden ook wel ‘booters’ of ‘stressers’ genoemd. Het aantal aanvallers dat gebruik maakt van dergelijke tool is gestegen van 64% in het tweede kwartaal van 2015 naar 93% in het eerste kwartaal van 2016.

Meer dan 40% van Imperva’s klanten werd in de afgelopen twaalf maanden meerdere malen aangevallen, terwijl 16% zelfs meer dan vijf keer is aangevallen. Het bedrijf meldt een toename van het aantal ‘hit-and-run’ aanvallen, waarbij meerdere korte aanvallen worden opgezet die gezamenlijk één grootschalige DDoS-aanvalscampagne vormen. Uit de cijfers blijkt ook dat het aantal incidenten waarbij meerdere aanvallen elkaar opvolgden is gestegen van 29,4% in Q3 2015 naar 49,9% in Q1 2016. Imperva concludeert hieruit dat veel aanvallers alles op alles zetten om een doelwit onbereikbaar te maken, ook nadat meerdere pogingen hiertoe zijn mislukt.

Meer dan 40% van Imperva’s klanten werd in de afgelopen twaalf maanden meerdere malen aangevallen (bron: Imperva)

Aanvallen worden steeds groter

Imperva meldt in de afgelopen twaalf maanden meerdere aanvallen van meer dan 200 Gbps te hebben afgeslagen. De grootste aanval die het bedrijf afsloeg had een omvang van 470 Gbps en werd opgezet in het tweede kwartaal van 2016. Steeds vaker kiezen aanvallers ervoor aanvallen op te zetten met kleine netwerkpakketjes om zo een grote hoeveelheid pakketjes te versturen en een grote capaciteit te vragen van servers. Veel hedendaagse mitigatietoepassingen zijn niet berekend op aanvallen met miljoenen pakketjes per seconden, en raken hierdoor overbelast.

Daarnaast blijken cybercriminelen ook steeds meer kennis te verzamelen over de werking van anti DDoS oplossingen. Zo wijst Imperva op een aanval waarbij één van haar klanten een ongekend grote hoeveelheid POST (upload) verzoeken te verwerken kreeg. Hiermee proberen een zwakke plek uit te buiten in hybride DDoS mitigatie-oplossingen.

DDoS bots worden steeds slimmer

24% van de DDoS bots die Imperva in de afgelopen twaalf maanden is tegengekomen wordt door het bedrijf geclassificeerd als een ‘geavanceerde aanvaller’. Deze bots zijn in staat rudimentaire beveiligingstesten te omzeilen, wat de kans dat de bot succesvol een aanval weet uit te voeren vergroot. In het eerste kwartaal van 2016 is het percentage geavanceerde bots gestegen tot een recordhoogte van 36,6%.

Meer over

Lees ook

Cloudflare DDoS-rapport over vierde kwartaal 2023

Cloudflare heeft een rapport uitgebracht over de wereldwijde DDoS-aanvallen in het vierde kwartaal van 2023. Opmerkelijke bevindingen zijn vooral de enorme toename van het aantal DDoS-aanvallen gericht op milieuorganisaties tijdens de COP28 en op Taiwan. Verder blijft het aantal DDoS-aanvallen gericht op retailers en logistieke dienstverleners ron1

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

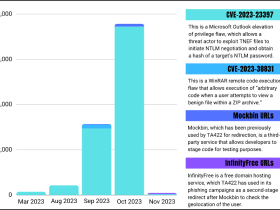

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1