Amerikanen arresteren Rus voor hacken van point of sale-systemen

De Amerikaanse Secret Service heeft een Rus gearresteerd voor het hacken van point of sale-systemen van Amerikaanse winkelketens. Roman Valerevich Seleznev zou dergelijke aanvallen tussen oktober 2009 en februari 2011 hebben gepleegd.

Seleznev wordt verdacht van het hacken van point of sale-systemen in de Verenigde Staten en het runnen van zowel servers als ondergrondse fora om de diefstal en verkoop van creditcardgegevens mogelijk te maken. Seleznev is in het ondergrondse circuit bekend onder de naam bijnaam 'Track2'. Het is onduidelijk bij welke winkelketens de hacker heeft ingebroken.

Duidelijke boodschap

"Deze belangrijke arrestatie heeft een duidelijke boodschap: ondanks de toenemende grenzeloosheid van georganiseerde misdaad zal de lange arm van de wet - en deze afdeling - geavanceerde criminele organisaties blijven ontregelen en ontmantelen", zegt Jeh Johnson, staatssecretaris van Homeland Security. "De arrestatie reflecteert de grote inzet van de Amerikaanse Secret Service, onze partners bij andere diensten en internationale partners. We moeten blijven samenwerken met autoriteiten om deze continu evoluerende bedreiging aan te pakken."

"Cybercriminelen moeten zich realiseren dat zij zich niet kunnen verschuilen achter hun toetsenbord. Wij zullen hen opsporen en terechtstellen", zegt de Amerikaanse aanklager Jenny A. Durkan. "Ik wil de Amerikaanse Secret Service bedanken voor hun onderzoek naar deze zaak en het overhandigen van de verdachten. Daarnaast wil ik ook de Seattle Electronic Crimes Task Force, de politie van Seattle, de afdeling internationale zaken van het ministerie van Justitie en de Amerikaanse openbaar aanklagen in Guam bedanken voor hun inzet."

Meer over

Lees ook

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

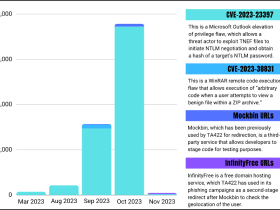

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1

Genetec kondigt nieuwe versie van Security Center aan

Genetec Inc., technologieleverancier van oplossingen voor unified security, openbare veiligheid, operations en business intelligence, heeft een nieuwe versie aangekondigd van haar unified security platform Security Center.