Cybercriminelen misbruiken LinkedIn om informatie over doelwitten te verzamelen

Cybercriminelen gebruiken steeds vaker valse LinkedIn profielen om informatie te verzamelen over doelwitten die zij willen aanvallen. Door zich voor te doen als voornamelijk recruiters proberen zij contact te leggen met hun doelwit. Informatie die zij hierdoor in handen krijgen wordt ingezet voor het opzetten van spear phishing aanvallen.

Hiervoor waarschuwt het beveiligingsbedrijf Symantec. Het bedrijf stelt in het afgelopen jaar een toenemend aantal incidenten met valse LinkedIn profielen te hebben geregistreerd. Onder andere professionals die actief zijn in IT-beveiliging en de olie- en gasindustrie zijn doelwit van de aanvallers.

Informatie kopiëren van legitieme gebruikers

In veel gevallen worden de valse profielen voorzien van informatie die wordt gekopieerd van LinkedIn profielen van legitieme gebruikers. Denk hierbij aan een beschrijving van hun huidige activiteiten en voormalige functies. Daarnaast worden in sommige gevallen ook foto’s van bestaande LinkedIn profielen gestolen. In andere gevallen kiezen de aanvallers ervoor foto’s uit beeldbanken te gebruiken.

De profielen zouden in veel gevallen zeer geloofwaardig overkomen. Veel legitieme gebruikers trappen dan ook in de truc, wat onder andere blijkt uit de grote hoeveelheid aanbevelingen die sommige valse profielen van legitieme gebruikers hebben gekregen.

‘Kijk sceptisch naar nieuwe connecties’

Het beveiligingsbedrijf adviseert LinkedIn gebruikers sceptisch te zijn over gebruikers die connecties met hen willen liggen. Indien zij twijfelen aan de legitimiteit van een gebruiker adviseert Symantec tekst van het profiel door een zoekmachine als Google te halen om na te gaan of de identieke tekst ook op andere locaties wordt gebruikt, zoals bijvoorbeeld een ander LinkedIn profiel. Hetzelfde geldt voor de profielfoto van gebruikers waarover wordt getwijfeld. Via Google Afbeeldingen kunnen identieke afbeeldingen op internet worden opgespoord.

Symantec meldt met LinkedIn samen te werken om alle profielen die het bedrijf tijdens zijn onderzoek is tegengekomen offline te halen.

Meer over

Lees ook

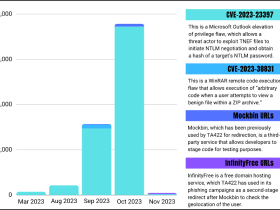

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1

Onderzoek Proofpoint: TA571 levert IcedID Forked Loader

Onderzoekers van Proofpoint ontdekten dat TA571 de Forked-variant van IcedID levert in twee campagnes. Dit vond plaats op 11 en 18 oktober 2023. Beide campagnes bevatten meer dan 6.000 berichten die allemaal een impact hadden op meer dan 1.200 klanten in verschillende sectoren verspreid over heel de wereld.

Zowel cybercriminelen als –verdedigers gebruiken AI

Nieuwe ISACA-gids ondersteunt bedrijven bij het managen van generatieve AI-risico’s