Gestolen inloggegevens van beheerder M.E.Doc misbruikt in aanval met Petya-ransomware

De aanvallers achter de aanval met de Petya-ransomware hebben misbruik gemaakt van de inloggegevens van een beheerder van M.E.Doc. Dit gaf hen de mogelijkheid toegang tot een server van M.E.Docs en de mogelijkheid de ransomware te verspreiden naar klanten van M.E.Doc.

Dit meldt de Talos Security Intelligence and Research Group, de cyber threat intelligence divisie van Cisco. Talos heeft van M.E.Doc toegang gekregen tot de logbestanden en code van de server waarmee de ransomware verspreid blijkt te zijn. “Een onbekende actor heeft de inloggegevens van een beheerder bij M.E.Doc gestolen. Zij logde in op de servers, verkregen rootrechten en hebben het configuratiebestand voor de NGINX webservers aangepast. We zijn niet in staat geweest het nginx.conf bestand te herstellen, aangezien het is overschreven. Additionele logbestanden waren van belang om te begrijpen wat is gewijzigd”, schrijft Talos in een blogpost.

Verkeer omleiden naar malafide server

De NGINX server was volgens Talos geherconfigureerd zodat al het verkeer naar upd.me-doc.com.ua werd omgeleid naar een server die onder beheer stond van de aanvallers. Het gaat hierbij om een host in de OVH IP-space met het IP-adres 176.31.182.167. Vervolgonderzoek toonde aan dat deze server werd beheerd door een reseller, thcservers.com, en dat de server diezelfde dag om 7:46 PM UTC werd gewist”, meldt Talos.

Na de aanval zijn de wijzigingen in het configuratiebestand van de webserver van M.E.Doc ongedaan gemaakt. Logbestanden tonen aan dat de ransomware gedurende drie uur en twintig minuten naar klanten van M.E.Doc is verspreid. Hiervoor is gebruik gemaakt van een backdoor die aanwezig was in verschillende updates van M.E.Doc.

Supply-chain aanval

Talos stelt dat het gaat om een ‘supply-chain aanval’. Hierbij worden grote organisaties niet direct aangevallen, maar via vertrouwde hardware of software leveranciers. Talos waarschuwt bedrijven van iedere omvang en uit iedere geografische regio extra alert te zijn op dit soort aanvallen.

Meer over

Lees ook

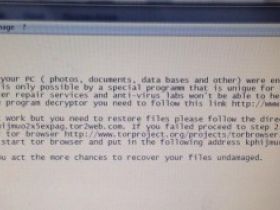

Makers van Bitcrypt-ransomware blunderen door zwakkere encryptie te gebruiken

De cybercriminelen achter de Bitcrypt-ransomware hebben een flinke blunder gemaakt. De nieuwe ransomware versleutelt data op computers en eist vervolgens losgeld. Door een fout van de cybercriminelen is de data echter gewoon te redden zonder losgeld te betalen. Wie geïnfecteerd wordt met Bitcrypt krijgt de boodschap te zien dat zijn data is versle1

Hoeveelheid malafide Android-apps bijna verviervoudigd in twee jaar tijd

De hoeveelheid malafide apps in Google's Play Store neemt in een hoog tempo toe. Het aantal malafide apps voor het Android-platform in Google's eigen appwinkel is tussen 2011 en 2013 met maar liefst 388 procent gestegen. Dit blijkt uit onderzoek van Risk IQ. Risk IQ is een bedrijf dat de inhoud van appwinkels in de gaten houdt om namaakvarianten v1

Klanten van Rabobank en ING zijn doelwit van nieuwe bankingtrojan

Klanten van de Rabobank en ING zijn doelwit van een nieuwe versie van de bankingtrojan Zeus. De trojan wordt verspreidt in JPG-afbeeldingen die overal op internet zijn geüpload. Hiervoor waarschuwt Jerome Segura van Malwarebytes, die samen met de Franse onderzoeker Xylitol de nieuwe malware heeft onderzocht. De onderzoekers hebben ontdekt dat alle1