Man bekent beveiligingsbedrijf te hebben aangevallen

Een Amerikaanse man heeft bekend een DDoS-aanval te hebben uitgevoerd op het beveiligingsbedrijf HORNE Cyber Solutions. De man is lid van een hackersgroep, die gezamenlijk tussen de 5.000 en 6.500 dollar schade heeft veroorzaakt bij het bedrijf.

Dit maakt het Amerikaanse ministerie van Justitie bekend. De cybercrimineel is lid van de hackersgroep ‘Electronic Tribulation Army’ (ETA), een groep die al jaren op internet actief is. In 2009 werd de leider van ETA gearresteerd en in 2011 veroordeeld tot een gevangenisstraf van 110 maanden wegens het aanvallen van ziekenhuissystemen, waarmee hij een DDoS-aanval liet uitvoeren. Deze man liep tegen de lamp door onderzoek van HORNE Cyber Solutions.

Wraak

Overige leden van de hackersgroep besloten hierop wraak te nemen. Zo zetten de leden DDoS-aanvallen op en stuurden zij seksspeeltjes naar het beveiligingsbedrijf. In totaal zouden de aanvallers 5.000 tot 6.500 dollar schade hebben veroorzaakt.

De hacker kan een gevangenisstraf van maximaal 10 jaar en een boete van 250.000 dollar opgelegd krijgen.

Meer over

Lees ook

Cloudflare DDoS-rapport over vierde kwartaal 2023

Cloudflare heeft een rapport uitgebracht over de wereldwijde DDoS-aanvallen in het vierde kwartaal van 2023. Opmerkelijke bevindingen zijn vooral de enorme toename van het aantal DDoS-aanvallen gericht op milieuorganisaties tijdens de COP28 en op Taiwan. Verder blijft het aantal DDoS-aanvallen gericht op retailers en logistieke dienstverleners ron1

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

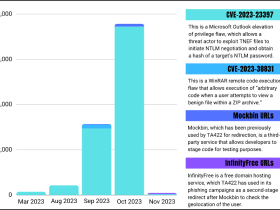

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1