PornDroid-ransomware gijzelt 180.000 Android-toestellen

Ten minste 180.000 Android-toestellen zijn gegijzeld door een nieuwe vorm van ransomware. PornDroid is ransomware die zich specifiek richt op Android-toestellen en via een malafide pornowebsite wordt verspreid.

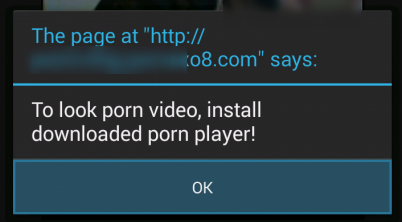

De ransomware is ontdekt door beveiligingsonderzoeker Kafeine van het blog Malware don’t need Coffee. PornDroid doet zich voor als videospeler die geïnstalleerd moet worden om content op de pornosites te kunnen bekijken. De websites waarop de malware wordt aangeboden zou door ongeveer een half miljoen bezoekers per dag worden bekeken.

Traffic Distribution Systems

Deze bezoekers worden naar de website gelokt met een Traffic Distribution Systems (TDS), waarmee voornamelijke kwaadaardige advertenties kunnen worden vertoond. De aanvallers maken gebruik van een grote reeks continu roulerende domeinnamen, terwijl ook het pad dat bezoeker bewandelen om bij de website te komen continu veranderd.

Ook de methode waarmee de ransomware vervolgens op de malafide website wordt aangeboden ontwikkelt zich regelmatig. Zo hebben de aanvallers gebruik gemaakt van een pagina waarop bezoekers lezen lekker worden gemaakt voor de ransomware. De aanvallers schrijven dat de website een nieuwe Android-app heeft ontwikkeld die gebruikers content zonder advertenties gratis laat bekijken. Hiermee probeerden zij bezoekers over te halen de malafide app (en daarmee de ransomware) te installeren.

Agressievere aanpak

De meest recente aanpak is agressiever. Kafeine schrijft dat de aanvallers gebruik maken van een landing page waarop gebruikers automatisch om toestemming wordt gevraagd de app te installeren. Deze vraag wordt continu herhaald in een poging de bezoeker zo ver te krijgen toestemming te geven.

Eenmaal op het apparaat wordt het doelwit gechanteerd. De ransomware vergrendelt het apparaat en toont een waarschuwing die van de FBI afkomstig zou zijn. In deze melding stellen de aanvallers dat de gebruiker een misdrijf heeft gepleegd door verboden websites te bezoeken. Om de chantage kracht bij te zetten worden vier kinderpornoafbeeldingen vertoond met daarbij een foto van het slachtoffer. Deze foto hebben de aanvallers in handen gekregen door met de ingebouwde camera in hun Android-apparaat een foto te maken.

Boete van 500 dollar

Om het apparaat weer te ontgrendelen zouden gebruikers een boete van 500 dollar moeten betalen. 0,4% tot 1% van de gebruikers zou dit bedrag daadwerkelijk betalen. Alleen in december zou het aantal besmette Android-toestellen echter al tussen de 180.000 en 240.000 liggen. In deze maand zouden de aanvallers dan ook zo’n 500.000 dollar hebben verdiend.

Meer over

Lees ook

Miljoenen berichten verspreiden LockBit 3.0

Proofpoint observeert sinds 24 april 2024 dagelijks en gedurende ongeveer een week lang campagnes met grote volumes en miljoenen berichten, gefaciliteerd door het Phorpiex-botnet.

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware