Rapport McAfee Labs: malware, ransomware en overzicht 30 jaar ontwijkingstechnieken

McAfee heeft het McAfee Labs Threats Report juni 2017 gepubliceerd. Het rapport gaat in op de werking van de wachtwoord stelende trojan Fareit, geeft een overzicht van dertig jaar ontwijkingstechnieken in malware en beschrijft de opkomst van steganografie als techniek om detectie te voorkomen. Enkele trends: de hoeveelheid mobiele malware is de afgelopen vier kwartalen met 79% gegroeid tot 16,7 miljoen varianten, ransomware groeide in het afgelopen jaar met 59% tot 9,6 miljoen varianten en meer dan de helft van alle gemelde beveiligingsincidenten vond plaats in de gezondheidszorg, de publieke sector en bij onderwijsinstellingen.

“Er zijn honderden, zo niet duizenden anti-security-, anti-sandbox- en anti-analist-technieken die door hackers en malware-auteurs worden gebruikt en die veelal kant-en-klaar op het Darkweb te koop zijn”, zegt Vincent Weafer, vicepresident McAfee Labs. “Dit rapport maakt duidelijk dat hackers zich steeds meer bezig houden met het verbergen van complexe dreigingen die enterprise-omgevingen voor langere perioden aanvallen. Er worden ook totaal nieuwe aanvalsmethoden ontwikkeld, zoals verschuilmethoden die zich specifiek richten op beveiligingstechnieken die gebaseerd zijn op machine learning.”

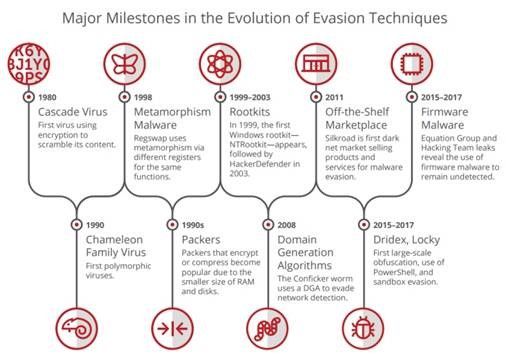

Dertig jaar ontwijkingstechnieken

Malware-ontwikkelaars zochten vanaf de jaren '80 van de vorige eeuw naar manieren om beveiligingsoplossingen te omzeilen. In eerste instantie verdedigde malware zich door een deel van de eigen code te versleutelen, waardoor de malware niet ingezien kon worden door beveiligingsexperts. McAfee Labs onderscheidt drie categorieën van methoden die door malware gebruikt worden om detectie en analyse te voorkomen:

- Anti-security technieken: gebruikt om detectie door antimalware-producten, firewalls, application containment en andere tools te voorkomen.

- Anti-sandbox technieken: gebruikt om automatische analysemethoden te detecteren en om softwaresystemen te vermijden die het gedrag van malware rapporteren.

- Anti-analist technieken: gebruikt om malware-analisten om de tuin te leiden door, bijvoorbeeld de aanwezigheid van programma's zoals Process Explorer of Wireshark vast te stellen.

De verborgen dreiging van steganografie

Steganografie is een methode om berichten te verbergen in computerbestanden, zoals afbeeldingen, geluid, video of tekst. Malware-auteurs maken hier vaak gebruik van om detectie door beveiligingssoftware te voorkomen. De eerste toepassing van deze technologie in een cyberaanval was de Duqu-malware in 2011. De te verbergen informatie werd in een afbeelding geïnjecteerd, die vervolgens naar het aan te vallen systeem werd gestuurd. Eenmaal aangekomen werd de verborgen informatie uitgepakt zodat het gebruikt kon worden door de malware. Een op deze manier behandelde afbeelding is door het menselijk oog of door beveiligingstechnologie heel moeilijk te detecteren.

McAfee Labs denkt dat netwerk-steganografie de nieuwste vorm van deze techniek is. Hierbij worden lege velden in TCP/IP-headers gebruikt om informatie te verbergen. Deze methode wint aan populariteit omdat hackers hiermee onbeperkte hoeveelheden informatie over het netwerk kunnen sturen.

Fareit, de beruchte wachtwoordendief

Fareit verscheen op het toneel in 2011 en heeft zich sindsdien op verschillende manieren verder ontwikkeld. Er is een groeiende consensus dat Fareit gebruikt werd bij de aanval op het Amerikaanse Democratic National Committee, in de aanloop naar de presidentsverkiezingen van 2016. Fareit verspreidde zich via phishing-mails, DNS-besmetting en exploit kits. Iemand die een mail met een Word-document, JavaScript of een ingepakt bestand als bijlage ontving en deze opende, zorgde ervoor dat Fareit het systeem kon infecteren. Vervolgens werden gebruikersgegevens en wachtwoorden opgespoord en naar centrale servers gestuurd, waarna extra malware naar het aangevallen netwerk kon worden gestuurd.

“Mensen, bedrijven en overheden worden steeds afhankelijker van systemen die alleen maar door wachtwoorden zijn beveiligd”, vervolgt Weafer. “Omdat het vaak ook nog eens om zwakke wachtwoorden gaat die makkelijk gestolen kunnen worden, wordt dit een steeds populairder aanvalspunt voor hackers. We denken dan ook dat dit soort aanvallen in de toekomst zullen toenemen. Pas als we overstappen op twee-factor authenticatie zal deze weg worden afgesneden.”

Trends eerste kwartaal 2017

Naast bovengenoemde cijfers en dreigingen registreerde het McAfee Labs Global Threat Intelligence netwerk wereldwijd nog het volgende:

- 301 openbaar gemaakte security-incidenten in het eerste kwartaal van 2017, een toename van 53% ten opzichte van een kwartaal eerder.

- McAfee Labs ziet de groei van mobiele malware in Azië in het eerste kwartaal verdubbelen; deze stijging is verantwoordelijk voor een toename van 57% van de wereldwijde infecties.

- Aantal malwares voor Mac OS in het eerste kwartaal 2017 met 53% gestegen, vooral door een vloedgolf van adware.

- Ransomware weer actiever in Q1, vooral door Congur-aanvallen op Android-toestellen.

- In april dit jaar is het brein achter het Kelihos-botnet in Spanje gearresteerd. Kelihos verzond jarenlang miljoenen spamberichten met malware gericht op banken en ransomware.

Meer over

Lees ook

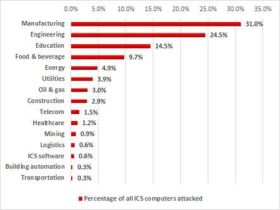

Industriële cybersecurity eerste helft 2017: één derde van aanvallen op ICS-computer was bij productiebedrijven

Gedurende de eerste helft van het jaar zijn productiebedrijven het meest vatbaar gebleken voor aanvallen: ICS-computers binnen dergelijke bedrijven maken ongeveer één derde uit van alle aangevallen systemen, blijkt uit het rapport 'Threat landscape for industrial automation systems in H1 2017' van Kaspersky Lab. De piek in de aanvalfrequentie is i1

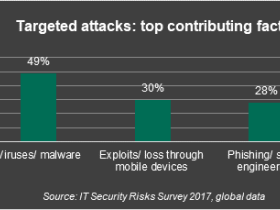

Door medewerkers veroorzaakte cyberschade wordt vaak niet ontdekt

Werknemers houden in 40% van de bedrijven wereldwijd IT-beveiligingsincidenten achter – zo blijkt uit een nieuw rapport van Kaspersky Lab en B2B International, 'Human Factor in IT Security: How Employees are Making Businesses Vulnerable from Within'. Aangezien elk jaar 46% van de IT-beveiligingsincidenten door eigen medewerkers wordt veroorzaakt,1

Kwartaalrapport Kaspersky Lab: van zero-day exploits tot ransomware

In het tweede kwartaal van 2017 hebben we ervaren dreigingsactoren – ontwikkelaars van malware – een rijk scala aan nieuwe en verbeterde kwaadaardige tools de wereld in zien sturen, waaronder drie zero-day exploits en twee aanvallen zonder precedent: WannaCry en ExPetr. Deskundige analyse van de laatste twee suggereert dat de code nog niet helemaa1