Tool helpt slachtoffers van Cerber ransomware data te ontsleutelen

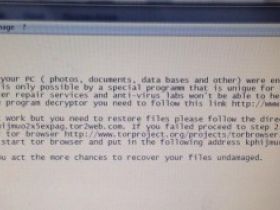

Het beveiligingsbedrijf Check Point stelt een tool beschikbaar waarmee slachtoffers van de Cerber ransomware hun gegijzelde data kosteloos kunnen ontsleutelen. De decryptietool is geschikt voor versie 1 en 2 van de ransomware.

Onderzoekers van Check Point hebben de infrastructuur van de Cerber ransomware in kaart gebracht. Deze ransomware is breed verspreid door zijn aanwezigheid in verschillende exploit kits. De FBI schat de omzet van 290 miljoen dollar in het eerste kwartaal van 2016. Door het Command & Control verkeer van de ransomware te analyseren hebben de onderzoekers in 161 verschillende actieve ransomware campagnes ontdekt waarin gebruik wordt gemaakt van Cerber. Alleen in de maand juli zijn al ruim 150.000 gebruikers uit 201 landen wereldwijd slachtoffer geworden van de ransomware.

Geldstromen

In de analyse is ook gekeken naar de geldstromen van slachtoffers naar de makers van Cerber. De onderzoekers stellen dat het nagenoeg onmogelijk is individuele transacties te traceren door de werkwijze die de aanvallers hanteren. Zo wordt door ieder slachtoffer van Cerber een unieke bitcoin wallet aangemaakt waarnaar het slachtoffer het losgeld moet overschrijven. Om de route die dit losgeld, doorgaans 1 bitcoin, vervolgens aflegt te maskeren wordt gebruik gemaakt van een zogeheten ‘mixing service’. Deze dienst leidt transacties via tienduizenden bitcoins en mixt de transacties met andere transacties, waardoor het volgen van een individuele transactie nagenoeg onmogelijk is.

Door de data van de C&C servers te monitoren zijn de onderzoekers er echter wel in geslaagd de omzet die de 161 geïdentificeerde actieve campagnes de ransomwaremakers opleveren in beeld te brengen. In de maand juli zouden deze ransomwarecampagnes een omzet van 195.000 dollar hebben gegenereerd. Van dit bedrag is ongeveer 78.000 dollar terecht gekomen bij de ontwikkelaar van Cerber, terwijl het overige geld is verdeeld over partners die betrokken zijn bij de aanvallen.

Meer informatie

Meer informatie over Cerber, de werkwijze van de cybercriminelen achter Cerber en de decryptietool van Check Point is hier te vinden.

Meer over

Lees ook

Encryptie onmisbaar door privacywetgeving

Privacy staat door toedoen van Edward Snowden en de NSA weer stevig op de kaart, nadat sinds de aanslagen in de VS in 2001 de balans naar veiligheid was doorgeslagen. Met het etiket terrorisme als middel om critici de mond te snoeren, kon bijvoorbeeld het afluisteren van Europese regeringsleiders door de Amerikaanse geheime dienst NSA plaatsvinden1

Makers van Bitcrypt-ransomware blunderen door zwakkere encryptie te gebruiken

De cybercriminelen achter de Bitcrypt-ransomware hebben een flinke blunder gemaakt. De nieuwe ransomware versleutelt data op computers en eist vervolgens losgeld. Door een fout van de cybercriminelen is de data echter gewoon te redden zonder losgeld te betalen. Wie geïnfecteerd wordt met Bitcrypt krijgt de boodschap te zien dat zijn data is versle1

KPN versleutelt telefoontjes, sms'jes en e-mails van klanten

KPN gaat mobiele klanten de mogelijkheid bieden zichzelf te beschermen tegen afluisteren. De Nederlandse telecomprovider werkt samen met Silent Circle om apps aan te bieden die spionage door bijvoorbeeld inlichtingendiensten moet voorkomen. Ook de Blackphone, een speciale 'anti-spionage' telefoon, wordt op termijn door KPN aangeboden aan klanten.1