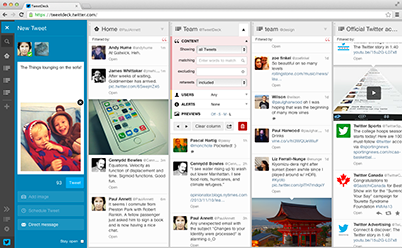

TweetDeck-lek kan JavaScript in tweets automatisch uitvoeren

Hackers een kwetsbaarheid in de officiële Twitter-client TweetDeck misbruikt om Twitter-gebruikers aan te vallen. De aanvallers verwerkte JavaScript-code in een tweet, die door een cross-site scripting (XSS)-lek direct werd uitgevoerd zodra gebruikers de tweet bekeken. Hierdoor werd een pop-up geladen en de tweet automatisch geretweet.

Het XSS-lek zit in de Chrome-extensie van TweetDeck, die verzuimt JavaScript uit tweets te filteren. Door hierop in te spelen waren cybercriminelen in staat JavaScript-code automatisch te laten uitvoeren. Een kwaadaardige tweet die de aanvallers de wereld in stuurde is door ruim 83.000 gebruikers geretweet.

TweetDeck offline gehaald

Twitter heeft het probleem inmiddels opgelost. De TweetDeck-applicatie is tijdelijk offline gehaald om te voorkomen dat het probleem zich verder kan uitbreiden. Daarnaast is de werkwijze van de Chrome-extensie aangepast, waardoor deze voortaan wel JavaScript-code in tweets kan herkennen.

Het lek is ontdekt door een 19-jarige Australiër, die als eerste een gemanipuleerde tweet op Twitter plaatste. Anderen gingen vervolgens met de kwetsbaarheid aan de haal en ontwikkelde hier allerlei varianten op dit eveneens werden verspreid. De Australiër heeft al aan The Verge laten weten dat hij geen kwade intenties had en zijn experiment uit de hand is gelopen. De man heeft het lek bij TweetDeck gerapporteerd om de ontwikkelaars in staat te stellen maatregelen te nemen.

Meer over

Lees ook

ESET publiceert voorbeelden van scam-mails

Sommige scam-mails zijn bijna hilarisch amateuristisch. Maar andere pogingen zijn soms griezelig 'echt' en nauwelijks te onderscheiden van legitieme mails. Een mooi voorbeeld publiceert ESET op zijn website We Live Security: een mail van een Chinese firma die zich voordoet als een 'domain name registration supplier' die bedoeld is om te checken of1

Biometrie voor enterprise security: zinvol of onzinnig?

Nu steeds meer smartphones voorzien worden van biometrische sensoren, komt ook de vraag op wat dit soort security-maatregelen betekenen voor enterprise-organisaties? Richard Moulds, vice president Strategy bij Thales e-Security, vraagt zich in een artikel op Help Net Security af of biometrie voor zakelijk gebruik zinvol is. Of juist onzinnig? Een interessant punt dat Moulds aanstipt is de vraag of het aantal tokens bij gebruik van fingerprint scanners wel groot genoeg is. Bij gebruik van traditionele hardware tokens kunnen we putten uit een nagenoeg onbeperkt aantal tokens. Maar bij gebruik v1

Infographic: lichaamstaal zegt veel over social engineering

Het Japanse Gengo heeft een interessante infographic opgesteld over de rol van lichaamstaal bij social engineering. Zoals bekend is social engineering een belangrijk hulpmiddel voor cybercriminelen om bijvoorbeeld inloggegevens van gebruikers los te krijgen. Hoewel de infographic verder gaat dan 'enkel en alleen' security-gerelateerde vormen van n1