Dreigingsactor 'BattleRoyal' gebruikt DarkGate-malware voor cybercriminele doeleinden

Onderzoekers van cybersecuritybedrijf Proofpoint publiceren vandaag onderzoek over de activiteiten van dreigingsactor 'Battle Royal'. Deze actor gebruikt DarkGate- en NetSupport-malware om controle te krijgen over geïnfecteerde hosts via meerdere verschillende aanvalsketens en social engineering technieken.

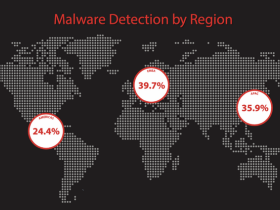

De belangrijkste bevindingen uit het onderzoek zijn:

|

|

Klik hier voor meer informatie. |

Meer over

Lees ook

Recruiters slachtoffer van malware door lures van TA4557

Cybersecuritybedrijf Proofpoint brengt onderzoek naar buiten over nieuwe activiteit van TA4557. Dit is een financieel gemotiveerde dreigingsactor die bekend staat om het gebruik van lures met sollicitatiethema’s. Ook verspreidt het de More_Eggs backdoor, een strategische loop gemaakt voor het verlengen van de uitvoeringstijd wat de ontwijkingsmoge1

Fortinet waarschuwt voor online feestdagen-criminaliteit: vier veelgebruikte scams

Security leverancier Fortinet waarschuwt voor feestdagen-cyberscams en geeft een top 4 van veel gebruikte online-oplichtpraktijken. Sinterklaas en kerst komen eraan, en cybercriminelen zijn al druk bezig met het bedenken van slimme trucs waarmee ze dit winkelseizoen zelfs de meest beveiligingsbewuste consumenten om de tuin kunnen leiden. De feestd1

WatchGuard’s Internet Security Report onthult nieuwe social-engineeringtrends

Phishers maken in toenemende mate gebruik van browsergebaseerde social-engineeringstrategieën. Daarnaast groeit de malware dat banden heeft met natiestaten. Ook nemen de hoeveelheid zerodaymalware en de zogenaamde ‘living-off-the-land attacks’ toe. Dat concludeert WatchGuard Technologies in zijn meest recente Internet Security Report (ISR).