Office-documenten steeds vaker ingezet voor verspreiding van malware

Het aantal malwareaanvallen is fors gestegen. Cybercriminelen maken steeds vaker gebruik van Microsoft Office-documenten om kwaadaardige payloads te verspreiden.

Hierdoor waarschuwt WatchGuard Technologies in zijn Internet Security Report over het vierde kwartaal van 2017. De beveiligingsspecialist baseert zich op analyse van data verzameld door Firebox firewalls van het bedrijf bij klanten wereldwijd. In het Internet Security Report geeft WatchGuard elk kwartaal een update over de actuele cyberdreigingen voor het bedrijfsleven. Ook bevat het rapport aanbevelingen om medewerkers, klanten en andere stakeholders te beschermen tegen gegevensdiefstal.

Aanvallen met Microsoft Office-documenten

Dynamic Data Exchange-aanvallen, waarbij hackers kwetsbaarheden in deze Microsoft Office-standaard misbruiken om code uit te voeren, stormden in Q4 de top 10 voor malware binnen. Dit wordt ook wel 'macroloze malware' genoemd. Aanvaller gebruiken hierbij vaak PowerShell en een afgeschermd script om de netwerkbeveiliging te omzeilen. Uit de analyse bleek ook dat Microsoft Office-exploits in Q4 een rol speelden bij twee van de top-10 netwerkaanvallen. Dit onderstreept de groeiende dreiging van aanvallen via documenten.

Het aantal malwareaanvallen is in het vierde kwartaal fors gestegen. Het aantal aanvallen met zero-day malware, waarvan het bestaan op het moment van de aanval nog onbekend is, is zelfs met 167 procent gestegen. De Firebox firewalls van WatchGuard blokkeerden in Q4 meer dan 30 miljoen malwarevarianten, wat 33 procent meer is dan in het voorgaande kwartaal. WatchGuard zag bij zero-day malware zelfs een groei van 167 procent op kwartaalbasis. De stijgingen zijn volgens WatchGuard waarschijnlijk toe te schrijven aan een verhoogde criminele activiteit tijdens de feestdagen.

Anti-virusoplossingen zijn niet effectief

Zero-day malware was in Q4 goed voor 46 procent van alle malware. Dit wijst erop dat cybercriminelen meer gebruikmaken van geavanceerde technieken om onder de radar van traditionele antivirusoplossingen te blijven. WatchGuard meldt dat zero-day malware door de Firebox-appliances wel wordt gedetecteerd, aangezien de firewalls gebruik maken van zowel legacy signature-based detectietechnieken als proactieve gedragsdetectie via de oplossing APT Blocker. Als de legacy detectietechnieken malware niet herkent, wordt de malware wel geblokkeerd door APT Blocker.

Bij 48 procent van de meest voorkomende malware gaat het om scriptaanvallen. Een meerderheid van de in Q4 gedetecteerde malware werd geblokkeerd op basis van handtekeningen van JavaScript- en Visual Basic Script-dreigingen, zoals downloaders en droppers. De aanhoudende populariteit van deze scriptgebaseerde aanvallen betekent dat gebruikers op hun hoede moeten zijn voor kwaadaardige scripts in webpagina's en e-mailbijlagen.

Proactieve security

"Cybercriminelen gaan steeds verfijnder en creatiever te werk om waardevolle data te stelen", zegt Corey Nachreiner, chief technology officer bij WatchGuard Technologies. "Hun tactieken veranderen mogelijk op den duur, maar deze bredere trend zet door. Voor kleine en middelgrote organisaties met beperkte IT- en securitymiddelen zijn de risico's groter dan ooit. Wij willen alle bedrijven, ongeacht grootte, helpen om deze dreigingen proactief aan te pakken met gelaagde beveiligingsdiensten, geavanceerde bescherming tegen malware en securitytrainingen voor werknemers."

WatchGuard heeft een gratis datavisualisatietool ontwikkeld die bedrijven realtime inzicht geeft in de voornaamste malware- en netwerkaanvallen wereldwijd. Op de Threat Landscape-pagina kunnen gebruikers Firebox Feed-data doorzoeken op type aanval, regio/land en datum. De interactieve graphics zijn eenvoudig uit te lezen en worden na een wijziging direct aangepast.

Het Internet Security Report belicht daarnaast een nieuw onderzoeksproject van het WatchGuard Threat Lab. De onderzoekers analyseren een database met ruim 1 miljard gestolen wachtwoorden om aan te tonen hoe vaak gebruikers zwakke wachtwoorden kiezen en dezelfde inloggegevens gebruiken voor meerdere accounts.

Meer over

Lees ook

Wiskundig model voorspelt grootschalige cyberaanvallen

Grootschalige cyberaanvallen kunnen met behulp van een computermodel worden voorspeld. Onderzoekers van de Amerikaanse universiteit van Michigan hebben een wiskundige model ontwikkeld dat in staat is te berekenen wanneer dergelijke cyberaanvallen waarschijnlijk plaatsvinden. Het model is alleen geschikt voor zeer grootschalige aanvallen, zoals de1

Gegevens van 1.000 Telfort-klanten op straat door malafide app

De gegevens van ruim duizend Telfort-klanten liggen op straat nadat een cybercrimineel hen met een nepapp voor Windows Phone wist te misleiden. Dit blijkt uit onderzoek van de Gelderlander. De app 'Abonnement Status' is in de Windows Store en is voorzien van het officiële logo van Telfort. De app lijkt hierdoor voor onoplettende gebruikers een ec1

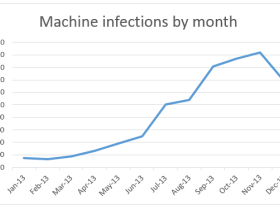

'Bladabindi RAT infecteert 140.000 PC's per maand'

De Bladabindi Remote Access Tool (RAT) blijkt snel in populariteit toe te zijn genomen. Cybercriminelen infecteerde in januari 2013 nog maar slechts zo'n 18.000 PC's. Dit aantal is in december 2013 toegenomen tot bijna 140.000 infecties per maand. Dit meldt Microsoft, dat zijn Malicious Software Removal Tool in het Windows-besturingssysteem heeft1