‘Linux en webservers steeds vaker doelwit van cybercriminelen’

De hoeveelheid gedetecteerde malware is in het eerste kwartaal van 2017 fors gedaald ten opzichte van het vierde kwartaal van 2016. Opvallend is echter dan een derde van alle gedetecteerde topdreigingen bestond uit Linux-malware.

Dat is één van de opvallende conclusies uit het nieuwe Internet Security Report van WatchGuard Technologies. Het rapport schetst de netwerkaanvallen en malwaretrends die WatchGuard in het eerste kwartaal van 2017 signaleerde op basis van zijn Firebox Feed. Ook analyseert het rapport CIA's 'Vault 7', de door klokkenluiderssite WikiLeaks gelekte documenten waarin uiteen wordt gezet hoe de Amerikaanse geheime dienst te werk gaat bij elektronische surveillance en cyberoorlogen. Ook gaat het rapport dieper in op een onderzoeksproject van het WatchGuard Threat Lab met betrekking tot de beveiliging van connected camera's.

De vijf belangrijkste conclusies en aanbevelingen (in willekeurige volgorde) uit het rapport zijn:

1. Linux-malware is een groeiend probleem

Linux-malware maakte in het eerste kwartaal van 2017 36 procent uit van de topdreigingen die WatchGuard detecteerde. De populariteit van Linux/Exploit, Linux/Downloader en Linux/Flooder demonstreert dat aanvallers hun focus verleggen naar Linux-servers en IoT-apparatuur. Gebruikers moeten dan ook meer aandacht besteden aan een gelaagde beveiliging van Linux-servers en Linux-gebaseerde IoT-apparaten.

2. Klassieke antivirus presteert steeds slechter

Maar liefst 38 procent van alle door WatchGuard gedetecteerde dreigingen glipte in het eerste kwartaal van 2017 door de filters van de traditionele AV-oplossingen. Een kwartaal eerder was dit nog 30 procent. Zero-days slagen er dus steeds beter in om de antivirus te 'ontwijken'. Volgens WatchGuard onderstreept deze trend de zwakheid van signature-based detectieoplossingen en de noodzaak om te investeren in diensten die Advanced Persistent Threats detecteren en mitigeren.

3. Strijdtoneel verplaatst zich naar webservers

Drive-by downloads en browsergebaseerde aanvallen domineerden in het onderzochte kwartaal het beeld. 82 procent van de belangrijkste netwerkaanvallen was gericht op webservers of andere webgebaseerde services. Gebruikers moeten de beveiliging van webservers aanscherpen door rechten in te perken, minder informatie prijs te geven over de resources en de serversoftware te patchen.

4. Aanvallers misbruiken nog steeds de Android StageFright-kwetsbaarheid

Een exploit voor deze kwetsbaarheid dook in 2015 voor het eerst op en blijkt over een lange adem te beschikken. StageFright komt nu zelfs als eerste mobiele dreiging binnen in de top 10 dreigingen van het WatchGuard Threat Lab. WatchGuard adviseert Android-gebruikers om in ieder geval regelmatig een upgrade van het besturingssysteem uit te voeren.

5. Aanvallers namen even pauze

Vergeleken met het vierde kwartaal van 2016 daalde de hoeveelheid gedetecteerde malware in het eerste kwartaal van 2017 met 52 procent. Volgens WatchGuard houdt deze daling verband met malwarecampagnes gedurende de feestdagen die in het vierde kwartaal van 2016 juist voor een piek in malware zorgden.

Gedetailleerd inzicht

WatchGuards Internet Security Report is gebaseerd op geanonimiseerde data afkomstig van meer dan 26.500 actieve WatchGuard UTM-appliances wereldwijd die samen een klein deel vertegenwoordigen van de volledige installed base. De apparaten blokkeerden in Q1 meer dan 7 miljoen malwarevarianten en 2,5 miljoen netwerkaanvallen.

"De nieuwe Firebox Feed-data bieden een gedetailleerd inzicht in het continu veranderende dreigingslandschap", zegt Corey Nachreiner, chief technology officer bij WatchGuard. "De bevindingen in het Q1-rapport bevestigen nogmaals de noodzaak en effectiviteit van basale securitypolicy's, een gelaagde beveiligingsaanpak en geavanceerde malwarepreventie. We drukken de lezers op het hart om de bevindingen en gepresenteerde best practices te bestuderen en onderdeel te maken van de beveiligingsaanpak binnen de eigen organisatie."

Meer over

Lees ook

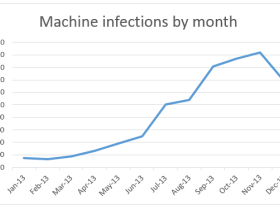

'Bladabindi RAT infecteert 140.000 PC's per maand'

De Bladabindi Remote Access Tool (RAT) blijkt snel in populariteit toe te zijn genomen. Cybercriminelen infecteerde in januari 2013 nog maar slechts zo'n 18.000 PC's. Dit aantal is in december 2013 toegenomen tot bijna 140.000 infecties per maand. Dit meldt Microsoft, dat zijn Malicious Software Removal Tool in het Windows-besturingssysteem heeft1

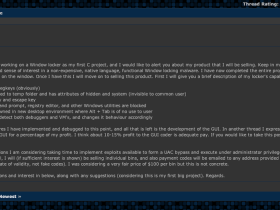

Kant-en-klare ransomware te koop voor slechts 100 dollar

Een nieuwe vorm van ransomware is te koop op internet voor slechts 100 dollar. Het gaat om Power Locker, een alternatief voor de beruchte ransomware CryptoLocker. Power Locker, ook wel Prison Locker genoemd, is te koop op ondergrondse marktplaatsen voor cybercriminelen. Al langer is duidelijk dat cybercriminelen op internet allerlei kant-en-klare1