Minister Kamp wil Gmail-account blijven gebruiken

Minister Kamp van Economische Zaken (EZ) is niet het slachtoffer geworden van spoofing, maar van een phishing aanval. Minister Kamp heeft daarnaast laten weten ondanks de hack ook in de toekomst in sommige gevallen gebruik te zullen blijven maken van zijn Gmail-account voor werkgerelateerde doeleinden.

Dit zegt een woordvoerder van het Openbaar Ministerie tegenover Tweakers. Een woordvoerder van het ministerie van EZ zou de termen spoofing en phishing eerder door elkaar hebben gehaald. ”Vaak worden bij een dergelijke ongerichte phishingaanval duizenden e-mailadressen tegelijkertijd besmet. Van een dergelijke ongerichte aanval is de huidige minister dus zeer waarschijnlijk ook een van de slachtoffers geworden", aldus woordvoerster Elsbeth Kleibeuker.

Onduidelijkheden

Rond de hack zijn veel onduidelijkheden. Zo is onduidelijk of minister Kamp gebruik heeft gemaakt van tweetrapsauthentificatie, een beveiligingsmaatregel die Google aanbiedt. Ook is onduidelijk of cybercriminelen ook daadwerkelijk hebben ingelogd op het Gmail-account van de minister.

Minister Kamp erkent in Nieuwsuur ‘af en toe’ zakelijk mails te ontvangen op zijn Gmail-adres. Het is onduidelijk of deze e-mails gevoelige informatie bevatten. Ondanks dat het Gmail-account is gehackt geeft minister Kamp aan in sommige gevallen toch gebruik te zullen blijven maken van het account. Dit zou soms voor praktische redenen nodig zijn.

Meer over

Lees ook

Proofpoint: TA402 duikt op in phishing campagnes

Cybersecuritybedrijf, Proofpoint, publiceert onderzoek over nieuwe activiteiten van TA402, een Advanced Persistent Threat (APT-) groep uit het Midden-Oosten.

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

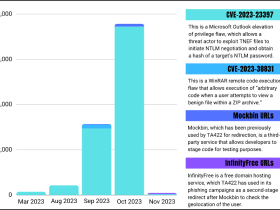

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1