Akamai: 'Fortune 500-bedrijven zijn regelmatig slachtoffer van Zeus-crimeware'

Bedrijven in de Fortune 500-lijst moeten op hun hoede zijn voor de Zeus-crimeware, dat een hoog risico vormt voor deze organisaties. Hiervoor waarschuwt Akamai, een cloudplatform voor het afleveren, optimaliseren en beveiligen van online content en bedrijfsapplicaties. Via Zeus, dat gebruikt kan worden voor het samenstellen van diverse soorten ‘maatwerkmalware’, kunnen criminelen inloggegevens stelen. Daarmee kunnen ze vervolgens toegang krijgen tot op het web gebaseerde enterprise-applicaties of online bankrekeningen. Akamai heeft een threat advisory gepubliceerd over de dreiging.

Het veelzijdige en dus gevaarlijke Zeus komt binnen bij organisaties doordat werknemers, klanten en ook bedrijfspartners de malware onbedoeld downloaden. Dat gebeurt op bedrijfsapparatuur of op persoonlijke apparaten, die ze dankzij BYOD (Bring Your Own Device) voor hun werk (mogen) gebruiken. Als deze gebruikers vervolgens via zo’n geïnfecteerd apparaat inloggen op een dienst of applicatie via het web, dragen ze vertrouwelijke informatie over aan kwaadwillenden.

Krachtige crimeware

“Zeus is krachtige crimeware en grote organisaties moeten hiervan op de hoogte zijn om zich er beter tegen te kunnen verdedigen”, zegt Stuart Scholly, senior vice-president en general manager van Akamai’s Security Business Unit.

Criminelen die Zeus gebruiken zijn verantwoordelijk voor diverse recente grootschalige cyberinbraken. Daarbij zijn Fortune 500-bedrijven getroffen: computers, smartphones en tablets zijn daar geïnfecteerd met de Zeus-bot (zbot). Op deze manier worden zakelijke systemen en apparaten geronseld voor gebruik door criminelen. Via zo’n botnet kunnen bijvoorbeeld gebruikersdata van de geïnfecteerde apparaten gestolen worden. Ook kunnen deze data worden ingezet voor grootschalige DDoS-aanvallen.

Data verzamelen

Zeus maakt het voor aanvallers mogelijk om allerlei data te verzamelen, waaronder gebruikersnamen en wachtwoorden om in te loggen op andere systemen. Deze logingegevens worden door de gebruiker ingevoerd in de webbrowser van een geïnfecteerd apparaat en daarbij onderschept en doorgestuurd. Daarnaast kan een aanvaller ook eigen velden toevoegen aan een webformulier op een legitieme, niet besmette site. Het slachtoffer kan er vervolgens toe gezet worden om meer informatie vrij te geven dan datgene dat de legitieme site normaal gesproken vereist, zoals een PIN-code op een banksite. Het is voor de aanvallers zelfs mogelijk om op afstand screenshots te maken, zodat ze letterlijk zien wat hun slachtoffer op het scherm ziet.

Al deze data worden doorgestuurd naar een ‘Command & Control’ systeem waar de oogst wordt gesorteerd, doorzocht, gebruikt en eventueel doorverkocht. Het meest waarschijnlijke doel voor de buitgemaakte data is identiteitsdiefstal, maar het kan ook verkocht worden aan een concurrent van de onderneming. Of gebruikt worden om reputatie- of imagoschade aan te richten bij de betreffende de organisatie.

Bedrijfsgeheimen stelen

De mogelijkheden voor datadiefstal zijn groot, omdat veel enterprise applicaties en cloud diensten toegankelijk zijn vanaf het web. Aanbieders van PaaS (Platform-as-a-Service) en SaaS (Software-as-a-Service) lopen het risico om slachtoffer te worden. De vertrouwelijke informatie van hun klanten, inclusief bedrijfsgeheimen, kan in verkeerde handen vallen. Een inbreuk op de data-integriteit kan naast reputatieschade ook operationele impact hebben.

Zeer moeilijk op te sporen

Het succes van Zeus voor cybercriminelen is voor een groot deel te danken aan de extreme ‘stealth’-mogelijkheden die deze crimeware biedt. Het wordt dan ook al jaren gebruikt om malware te verspreiden en informatie te vergaren. De bestanden die Zeus ongemerkt plant op besmette apparaten zijn verborgen, de verzamelde informatie wordt verhuld en firewalls worden uitgeschakeld. De communicatie met de command & control-servers valt ook gedistribueerd op te zetten, waardoor het spoor naar de aanvallers moeilijk is te volgen.

Deze combinatie van vermommingsmogelijkheden zorgt ervoor dat veel antivirussoftware niet in staat is om Zeus te detecteren. Volgens schattingen van malwarebestrijder Abuse.ch die Zeus-besmettingen in kaart brengt, is de detectieratio voor Zeus slechts 39,5 procent. Dit betekent dat zelfs apparaten met actuele antivirus erop geïnfecteerd kunnen zijn. De ZeuS Tracker van Abuse.ch heeft 1081 command & control-servers van die crimeware opgespoord, waarvan er nu nog 470 online zijn.

Bedrijfsadvies: bescherm je netwerk

“Zeus is verraderlijk, zelfs in de meest veilige omgevingen”, merkt Akamai-topman Scholly op. Hij geeft enkele concrete tips om de beveiliging te verhogen. “Gebruikers worden verleid om programma’s te draaien die hun apparaten infecteren, dus strikte handhaving van security-policies van organisaties kan helpen. Ook het voorlichten en trainen van gebruikers is effectief.

Naast het versterken van bestaande verdediging en het creëren van meer besef bij werknemers, klanten en business partners, valt er ook nieuw beveiligingswerk te verrichten. “We raden ondernemingen aan om een strikt security-profiel voor websites op te stellen in hun webapplicatie-firewall. Deze benadering kan de communicatiepatronen van Zeus verstoren om zo datadiefstal te voorkomen en zelfs scanpogingen voor bestanden te blokkeren.”

De Zeus Crimeware Kit Threat Advisory

De advisory over Zeus geeft biedt organisaties een complete analyse en details over de crimeware, zoals:

- oorsprong en variaties;

- hoe de kit werkt;

- symptomen;

- het proces van infectie;

- het op afstand uitvoeren van commando’s (remote command execution);

- een labsimulatie die de kracht en dreiging aantoont;

- adviezen om het gevaar in te perken.

Meer over

Lees ook

Best practices helpen privé-apparaten veilig op de werkvloer te gebruiken

Microsoft lanceert een reeks best practices voor werknemers die hun privé-apparaten op de werkvloer willen gebruiken. Het bedrijf adviseert onder andere alleen legitieme apps en software te gebruiken die afkomstig is van betrouwbare bronnen. Het meenemen van privé-apparaten naar de werkvloer, wat ook wel Bring Your Own Device (BYOD) wordt genoemd1

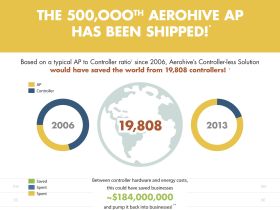

Aerohive verscheept 500.000ste controlerloze wifi access point

De leverancier van op cloud gebaseerde mobiele netwerkoplossingen Aerohive Networks heeft de 500.000ste access point uitgeleverd. In totaal zijn er in het afgelopen jaar 4000 nieuwe gebruikers in de zorgsector, bij winkelbedrijven en in het onderwijs bijgekomen. In 2006 ontwikkelde Aerohive een draadloze LAN architectuur zonder centrale contro1

Axis presenteert trends in netwerkvideo voor 2014

Technologische vooruitgang, economische veranderingen en een grotere behoefte aan veiligheid zijn de belangrijkste trends op het gebied van videobewakingstechniek. Er worden steeds meer netwerkcamera’s geïnstalleerd als onderdeel van kleine en middelgrote systemen en het aantal consumententoepassingen voor de beveiliging van het eigen huis neemt d1