Downtime, inkomstenverlies en boze klanten vormen grootste schadepost van ransomware

Niet het losgeld dat cybercriminelen eisen, maar downtime, inkomstenverlies en boze klanten vormen de grootste schadepost van ransomware. Het kan dagen duren voordat de problemen die ransomware veroorzaakt zijn opgelost.

Dit blijkt uit het 2016 Crypto-Ransomware Report van cloud service provider Intermedia. Het bedrijf stelt dat slachtoffers van ransomware die versleutelde bedrijfsdata weer toegankelijk willen maken twee opties hebben:

- Een back-up gebruiken om versleutelde data te herstellen

- Het losgeld betalen in hoop met behulp van de encryptiesleutels gegijzelde data te ontsleutelen

Tot 5.000 dollar losgeld per gebruiker

Het losgeld dat cybercriminelen eisen van bedrijven kan fors oplopen. Intermedia meldt bedragen voorbij te zien komen tot 5.000 dollar per getroffen gebruiker. Dit losgeld betalen is echter geen garantie data bedrijfsdata daadwerkelijk weer toegankelijk wordt. 19% van de slachtoffers die geld heeft overgemaakt meldt dat hun data door de cybercriminelen niet is ontsleuteld. Zij hebben ondanks hun betaling dus nog steeds geen toegang tot hun data.

Wie ervoor kiest gegijzelde data via een back-up te herstellen moet rekening houden met lange downtime. Zo meldt 72% van de professionals dat het herstellen van getroffen systemen twee dagen in beslag heeft genomen. 32% meldt dat dit zelfs vijf dagen of meer heeft geduurd. Ransomware komt vandaag de dag voor bij bedrijven van iedere omvang. 60% van de geïnterviewde slachtoffers van ransomware werkt bij een bedrijf met 100 werknemers of meer. 25% werkt voor een organisaties met meer dan 1.000 medewerkers. Gemiddeld verspreidt ransomware zich naar twintig machines binnen een bedrijf.

Meer over

Lees ook

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

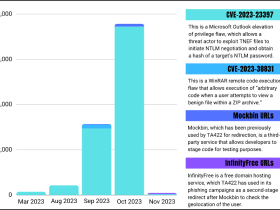

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1

Onderzoek Proofpoint: TA571 levert IcedID Forked Loader

Onderzoekers van Proofpoint ontdekten dat TA571 de Forked-variant van IcedID levert in twee campagnes. Dit vond plaats op 11 en 18 oktober 2023. Beide campagnes bevatten meer dan 6.000 berichten die allemaal een impact hadden op meer dan 1.200 klanten in verschillende sectoren verspreid over heel de wereld.